「仙台CTF 2017 ForX-2 FAT32日時解析で隠されたFLAGを抽出する方法」

仙台CTF 2017のForX-2チャレンジでは、FAT32フォーマットの日時情報を解析して隠されたFLAGを抽出する方法がテーマとなっています。FAT32フォーマットでは、ファイルの作成日時、更新日時、アクセス日時がビット列で保存されており、これらの情報をビット演算を用いて解析することで、年、月、日、時、分、秒の要素に分解できます。この分解された情報を組み合わせることで、隠されたファイル名を特定することが可能です。

FAT32の日時情報は1980年以降しか表現できず、UTCタイムゾーンに基づいているため、ローカルタイムゾーンとの差異に注意が必要です。問題解決には、hexdumpやxxdコマンドを使用して日時情報を読み取り、解析することが求められました。この記事では、これらのツールを使った具体的な解析手順と、隠されたFLAGを抽出する方法について解説します。

このチャレンジを通じて、FAT32フォーマットの内部構造や日時情報の扱い方について理解を深めることができます。また、CTF(Capture The Flag)におけるフォレンジック分野の基本的なスキルを身につけるための良い練習となるでしょう。

イントロダクション

仙台CTF 2017のForX-2チャレンジでは、FAT32フォーマットの日時情報を解析して隠されたファイル名(FLAG)を抽出する問題が出題されました。この問題は、ファイルシステムの基本的な構造と、日時情報がどのように保存されているかを理解することを求めています。FAT32では、ファイルの作成日時、更新日時、アクセス日時がビット列として保存されており、これらの情報を解析することで、隠されたファイル名を特定することが可能です。

FAT32の日時情報は、年、月、日、時、分、秒の各要素がビット単位でエンコードされています。これらの情報を抽出するためには、ビット演算を用いてビット列を分解し、それぞれの要素を取得する必要があります。例えば、年の情報は1980年からのオフセットとして保存されており、これを基に実際の年を計算します。同様に、月や日、時間、分、秒もそれぞれのビット列から抽出されます。

この問題を解くためには、hexdumpやxxdコマンドを使用して、ディスクイメージやファイルの生データを読み取り、日時情報が保存されている部分を特定する必要があります。その後、ビット演算を用いて日時情報を解析し、隠されたファイル名を特定します。ただし、FAT32の日時情報はUTCタイムゾーンに基づいているため、ローカルタイムゾーンとの差異に注意が必要です。このような細かい点に気を配りながら、隠されたFLAGを抽出することが求められました。

FAT32フォーマットの日時情報とは

FAT32フォーマットの日時情報は、ファイルシステムがファイルやディレクトリの作成、更新、アクセスに関するタイムスタンプを記録するための仕組みです。これらのタイムスタンプは、ビット列として保存されており、それぞれのビットが年、月、日、時、分、秒といった時間の要素を表現しています。FAT32では、これらの情報が16ビットまたは32ビットの形式で格納されており、ビット演算を用いて解析することで、具体的な日時を抽出することが可能です。

FAT32の日時情報は、1980年以降の日付しか表現できないという制約があります。これは、FAT32が古いファイルシステムであることに起因しており、特に1980年以前のファイルを扱う場合には注意が必要です。また、タイムスタンプはUTCタイムゾーンに基づいて記録されるため、ローカルタイムゾーンとの差異を考慮する必要があります。この差異を無視すると、解析結果が実際の日時とずれてしまう可能性があります。

日時情報の解析には、hexdumpやxxdといったコマンドラインツールが有用です。これらのツールを使用することで、FAT32フォーマットの生データを読み取り、ビット列を直接確認することができます。特に、ファイルの作成日時や更新日時が隠された情報を含んでいる場合、これらのツールを使ってビット列を解析し、隠されたFLAGを特定するプロセスが重要となります。

日時情報のビット列解析方法

FAT32フォーマットでは、ファイルの日時情報がビット列として保存されています。このビット列は、ファイルの作成日時、更新日時、アクセス日時を表しており、それぞれの情報は特定のビット範囲に分割されています。例えば、更新日時のビット列は、年、月、日、時、分、秒の各要素に分解できます。これらの要素は、ビット演算を用いて抽出することが可能です。具体的には、ビットシフトやビットマスクを適用することで、必要な情報を取り出すことができます。

ビット演算を用いた解析では、まずビット列を適切な範囲に分割します。例えば、年の情報は特定のビット範囲に格納されており、その範囲を抽出するためにビットマスクを適用します。次に、抽出したビット列を適切な値に変換します。FAT32の日時情報は1980年以降の日付しか表現できないため、抽出した年の値に1980を加算することで実際の年を取得できます。同様に、月、日、時、分、秒の情報もビット列から抽出し、適切な値に変換します。

このようにして抽出した日時情報を組み合わせることで、隠されたファイル名(FLAG)を特定することができます。ただし、FAT32の日時情報はUTCタイムゾーンに基づいているため、ローカルタイムゾーンとの差異に注意が必要です。解析の際には、hexdumpやxxdコマンドを使用して日時情報を読み取り、正確に解析することが重要です。これらのツールを使用することで、ビット列を視覚的に確認し、必要な情報を効率的に抽出することができます。

ビット演算による年、月、日、時、分、秒の分解

FAT32フォーマットでは、ファイルの日時情報がビット列として保存されています。このビット列を解析するためには、ビット演算を用いて年、月、日、時、分、秒の各要素に分解する必要があります。具体的には、作成日時、更新日時、アクセス日時の各フィールドが16ビットまたは32ビットの形式で格納されており、これらのビット列を適切にシフトやマスク操作を行うことで、個々の時間要素を抽出できます。例えば、年の情報は上位ビットに格納されており、シフト演算を用いて取り出すことが可能です。

ビット演算を用いた解析では、まず日時情報のビット列を16進数形式で読み取ります。その後、各ビットフィールドに対応するマスクを適用し、必要な部分だけを抽出します。例えば、年の情報を取り出すためには、特定のビット範囲をマスクし、シフト演算を行います。同様に、月や日、時、分、秒についても、それぞれのビット範囲を特定し、適切な演算を行うことで分解できます。このプロセスは、FAT32の仕様に基づいており、正確なビット位置を理解することが重要です。

分解された年、月、日、時、分、秒の情報を組み合わせることで、隠されたファイル名(FLAG)を特定することができます。ただし、FAT32の日時情報は1980年以降しか表現できないため、古い日付を扱う場合には注意が必要です。また、タイムゾーンはUTCに基づいているため、ローカルタイムゾーンとの差異を考慮する必要があります。これらの点に留意しながら、hexdumpやxxdコマンドを使用して日時情報を読み取り、解析を進めることが求められます。

隠されたファイル名の特定手順

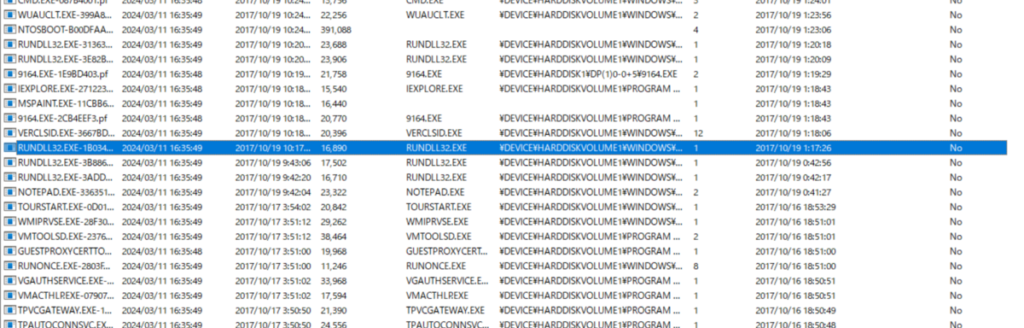

FAT32フォーマットの日時情報を解析して隠されたファイル名を特定する手順は、まずビット演算を用いて日時データを分解することから始まります。FAT32では、ファイルの作成日時、更新日時、アクセス日時がそれぞれ16ビットのビット列として保存されています。これらのビット列を解析することで、年、月、日、時、分、秒の各要素に分解できます。例えば、作成日時のビット列を解析する場合、上位5ビットが年、次の4ビットが月、次の5ビットが日、といった具合に分割します。

次に、分解された日時情報を組み合わせて、隠されたファイル名を特定します。この際、UTCタイムゾーンとローカルタイムゾーンの差異に注意が必要です。FAT32の日時情報はUTCに基づいており、ローカルタイムゾーンとの差異を考慮しないと正確な日時が得られない場合があります。特に、日本時間(JST)はUTC+9時間であるため、この差異を補正する必要があります。

最後に、hexdumpやxxdコマンドを使用して、FAT32フォーマットの日時情報を読み取り、解析します。これらのコマンドを使用することで、ファイルのメタデータを直接確認し、隠されたファイル名を特定するための手がかりを得ることができます。このプロセスを通じて、隠されたFLAGを抽出することが可能となります。

タイムゾーンと日時情報の注意点

FAT32フォーマットの日時情報を解析する際、特に注意すべき点がいくつかあります。まず、FAT32の日時情報はUTCタイムゾーンに基づいて記録されています。これは、ローカルタイムゾーンとの差異が生じる可能性があることを意味します。例えば、日本標準時(JST)はUTCより9時間進んでいるため、FAT32の日時情報をそのまま解釈すると、実際の時刻とずれが生じることがあります。このずれを補正するためには、UTCからローカルタイムゾーンへの変換が必要です。

また、FAT32の日時情報は1980年以降の日付しか表現できません。これは、FAT32の日時情報が16ビットで構成されており、年情報が1980年からの相対値として記録されているためです。したがって、1980年以前の日付を扱う場合や、年情報が1980年未満の値になっている場合は、特別な処理が必要になることがあります。これらの制約を理解し、適切に対処することが、隠されたFLAGを抽出する鍵となります。

さらに、FAT32の日時情報はビット演算を用いて解析されます。具体的には、作成日時、更新日時、アクセス日時がそれぞれビット列として保存されており、これらのビット列を適切に分解することで、年、月、日、時、分、秒の各要素を抽出できます。この解析プロセスでは、ビットマスクやシフト演算などの技術が用いられるため、これらの操作に慣れていることが重要です。特に、hexdumpやxxdコマンドを使用して日時情報を読み取り、解析する際には、ビット演算の知識が役立ちます。

使用ツールとコマンド(hexdump、xxd)

hexdumpやxxdといったコマンドは、バイナリデータを人間が読みやすい形式に変換するための強力なツールです。これらのコマンドを使用することで、FAT32フォーマットのディスクイメージやファイルの生データを直接確認し、日時情報を含む特定のバイト列を抽出することが可能です。特に、FAT32のファイルシステムでは、ファイルの作成日時や更新日時が特定のオフセットに保存されているため、これらのコマンドを使って正確にデータを読み取ることが重要です。

hexdumpは、バイナリファイルを16進数形式で表示するための標準的なツールです。オプションを指定することで、特定のバイト範囲を抽出したり、ASCII形式で表示したりすることができます。一方、xxdは、バイナリデータを16進数とASCIIの両方で表示する機能を持ち、より柔軟なデータ解析が可能です。これらのツールを活用することで、FAT32の日時情報をビットレベルで解析し、隠されたFLAGを特定するための手がかりを得ることができます。

解析の際には、FAT32の日時情報がどのようにエンコードされているかを理解することが鍵となります。具体的には、年、月、日、時、分、秒の各要素がビット列として保存されており、ビット演算を用いてこれらの値を分解します。例えば、年の情報は1980年を基準としてエンコードされているため、適切な計算を行って実際の年を導き出す必要があります。これらのツールを使いこなすことで、隠されたFLAGを効率的に抽出することが可能となります。

まとめ

FAT32フォーマットの日時情報を解析することで、隠されたFLAGを抽出する方法について解説しました。この問題では、ファイルの作成日時、更新日時、アクセス日時がビット列として保存されていることを利用し、ビット演算を用いて年、月、日、時、分、秒の要素に分解する必要がありました。これらの情報を組み合わせることで、隠されたファイル名を特定することが可能です。

FAT32の日時情報は1980年以降しか表現できず、UTCタイムゾーンに基づいているため、ローカルタイムゾーンとの差異に注意が必要です。解析には、hexdumpやxxdコマンドを使用して日時情報を読み取り、適切に処理することが重要です。このような手法は、CTF競技だけでなく、実際のフォレンジック調査やデータ復旧の場面でも役立つことがあります。

今回のチャレンジを通じて、FAT32の日時情報の構造や、ビット演算を用いたデータ解析の基本的な手法を理解することができました。これらの知識を活用することで、より複雑な問題にも対応できるようになるでしょう。

よくある質問

1. FAT32ファイルシステムのタイムスタンプはどのように解析されますか?

FAT32ファイルシステムのタイムスタンプは、作成日時、最終アクセス日時、最終更新日時の3つの情報を含んでいます。これらのタイムスタンプは、ファイルやディレクトリの操作履歴を追跡するために使用されます。解析には、バイナリエディタや専用のツールを使用して、FAT32のデータ構造を直接読み取り、タイムスタンプの値を抽出します。特に、日時情報は16ビットの値として格納されており、年、月、日、時、分、秒に分解して解釈する必要があります。

2. 隠されたFLAGを抽出するために必要な手順は何ですか?

隠されたFLAGを抽出するためには、まずFAT32ファイルシステムのイメージファイルを入手し、その中から特定のファイルやディレクトリのタイムスタンプを解析します。次に、タイムスタンプの値を手動またはツールを使用して解読し、FLAGが隠されている可能性のある部分を特定します。最後に、抽出したデータを適切な形式に変換して、FLAGを確認します。このプロセスでは、バイナリ解析やデータ復元の知識が重要です。

3. FAT32のタイムスタンプ解析に適したツールはありますか?

FAT32のタイムスタンプ解析には、Hex EditorやFAT32解析専用のソフトウェアが適しています。例えば、WinHexやHxDなどのバイナリエディタを使用して、FAT32のデータ構造を直接確認し、タイムスタンプを抽出することができます。また、Forensic Toolkit (FTK)やAutopsyなどのフォレンジックツールも、FAT32ファイルシステムの解析に役立ちます。これらのツールは、タイムスタンプの自動解析やデータの可視化をサポートしており、効率的にFLAGを抽出するのに役立ちます。

4. タイムスタンプ解析でFLAGを見つける際の注意点は何ですか?

タイムスタンプ解析でFLAGを見つける際には、タイムスタンプの値が正確に解釈されているかを確認することが重要です。FAT32のタイムスタンプは、リトルエンディアン形式で格納されているため、バイト順序に注意が必要です。また、タイムスタンプが改ざんされている可能性も考慮し、複数のタイムスタンプを比較して矛盾がないかを確認します。さらに、FLAGが暗号化されている場合、抽出したデータを適切にデコードする必要があります。これらの注意点を守ることで、正確にFLAGを抽出することができます。

コメントを残す

コメントを投稿するにはログインしてください。

関連ブログ記事