図解 OpenID Connect – ID連携の仕組みとOAuth 2.0の違いを解説

OpenID Connectは、OAuth 2.0を基盤としたID連携のための標準プロトコルです。この記事では、OpenID Connectの仕組みと、OAuth 2.0との違いについて解説します。OpenID Connectは、ユーザーの認証や情報共有を安全に実現するための技術で、シングルサインオン(SSO)やユーザー情報の共有に広く利用されています。セキュリティ面でも優れており、サービス提供者は認証結果を共有することでユーザー情報を安全に取得できます。OAuth 2.0がリソースのアクセス制御を目的としているのに対し、OpenID Connectはユーザーのアイデンティティ認証を目的としている点が大きな違いです。この記事を通じて、OpenID Connectの基本的な流れと利点、そしてOAuth 2.0との違いを理解していただければと思います。

イントロダクション

OpenID Connectは、現代のウェブアプリケーションやサービスにおいて、ユーザーの認証とID連携を実現するための重要なプロトコルです。このプロトコルは、OAuth 2.0を基盤として構築されており、ユーザーの認証と情報共有を安全に行うことができます。シングルサインオン(SSO)やユーザー情報の共有といった機能を提供し、ユーザー体験の向上とセキュリティの強化を両立させています。

OpenID Connectの基本的な仕組みは、ユーザーがサービスにアクセスすると、サービスがOpenID Connectプロバイダーに認証要求を送信します。プロバイダーはユーザーを認証し、その結果をサービスに返します。これにより、サービス提供者はユーザーの認証情報を安全に取得し、適切なリソースへのアクセスを許可することができます。このプロセスは、ユーザーのプライバシーを保護しつつ、効率的な認証を実現します。

OAuth 2.0とOpenID Connectの主な違いは、その目的にあります。OAuth 2.0は、リソースへのアクセス制御を目的としており、ユーザーの代わりにリソースにアクセスするための認可を提供します。一方、OpenID Connectは、ユーザーのアイデンティティ認証を目的としており、ユーザーが誰であるかを確認するためのプロトコルです。この違いにより、OpenID Connectは、ソーシャルログインやシングルサインオンといったシナリオで特に有用です。

OpenID Connectの利点は、セキュアな認証とユーザー情報の共有が可能であることです。これにより、サービス提供者はユーザーの認証結果を共有することで、ユーザー情報を安全に取得し、適切なサービスを提供することができます。また、OpenID Connectは、JSON Web Token(JWT)を使用して認証情報を伝達するため、データの整合性と信頼性が保証されます。これにより、ユーザーとサービス提供者の間の信頼関係が強化されます。

OpenID Connectとは

OpenID Connectは、OAuth 2.0を基盤としたID連携のための標準プロトコルです。このプロトコルは、ユーザーの認証や情報共有を安全に実現するために設計されており、特にシングルサインオン(SSO)やユーザー情報の共有に広く利用されています。OpenID Connectの主な目的は、ユーザーのアイデンティティを認証し、その情報をサービス間で安全に共有することです。

OpenID Connectの流れは、ユーザーがサービスにアクセスし、サービスがOpenID Connectプロバイダーに認証要求を送信することから始まります。プロバイダーはユーザーの認証を行い、その結果をサービスに返します。これにより、サービス提供者はユーザーの認証結果を安全に取得し、必要な情報を共有することができます。このプロセスは、ユーザーにとってシームレスな体験を提供し、セキュリティ面でも優れています。

OpenID ConnectとOAuth 2.0の違いは、その目的にあります。OAuth 2.0は、リソースへのアクセス制御を目的としていますが、OpenID Connectはユーザーのアイデンティティ認証を目的としています。つまり、OAuth 2.0が「何にアクセスできるか」を管理するのに対し、OpenID Connectは「誰がアクセスしているか」を確認するためのプロトコルです。この違いにより、OpenID Connectはソーシャルログインやシングルサインオン、ユーザー情報の共有など、さまざまなシナリオで活用されています。

OpenID Connectの仕組み

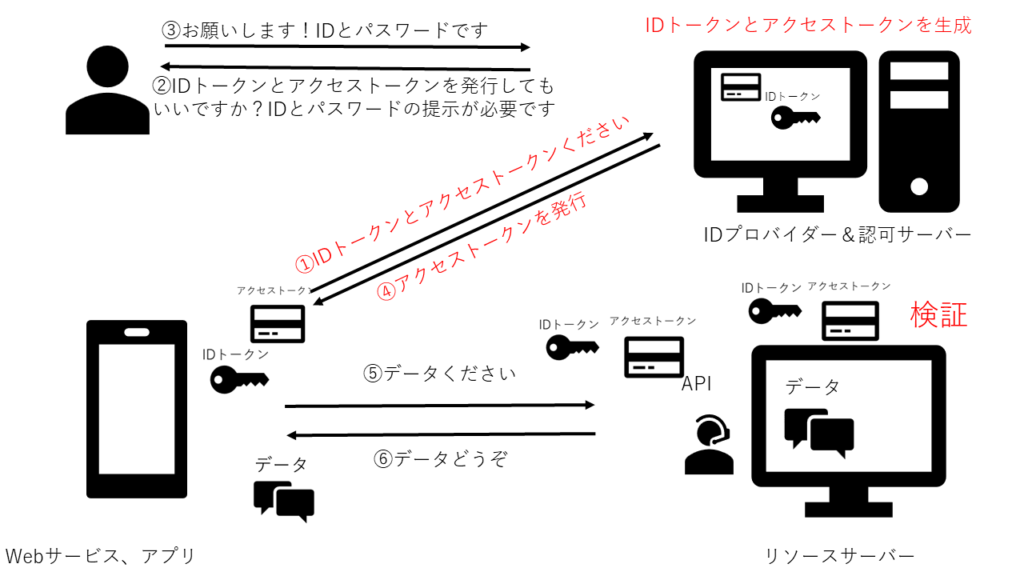

OpenID Connectは、OAuth 2.0を基盤としたID連携のための標準プロトコルです。このプロトコルは、ユーザーの認証や情報共有を安全に実現するために設計されています。OpenID Connectの仕組みは、ユーザーがサービスにアクセスするところから始まります。サービスは、OpenID Connectプロバイダーに対して認証要求を送信し、プロバイダーがユーザーの認証を行います。認証が成功すると、プロバイダーは認証結果をサービスに返し、これによりユーザーはサービスにログインできるようになります。

このプロセスにおいて、IDトークンと呼ばれる特別なトークンが重要な役割を果たします。IDトークンは、ユーザーの認証情報を含むJWT(JSON Web Token)で、サービスはこのトークンを検証することでユーザーの身元を確認します。また、OpenID Connectでは、ユーザーのプロファイル情報やその他のクレームを取得するために、UserInfoエンドポイントが提供されています。これにより、サービスはユーザーの詳細情報を安全に取得し、パーソナライズされた体験を提供することが可能になります。

OpenID Connectの利点は、セキュアな認証とユーザー情報の共有が可能である点です。これにより、サービス提供者はユーザーの認証結果を共有することで、ユーザー情報を安全に取得できます。また、OpenID Connectはシングルサインオン(SSO)やソーシャルログイン、ユーザー情報の共有など、さまざまなシナリオで利用されています。OAuth 2.0との違いは、OAuthがリソースのアクセス制御を目的としているのに対し、OpenID Connectはユーザーのアイデンティティ認証を目的としている点です。これにより、OpenID Connectは認証と認可の両方の機能を兼ね備えたプロトコルとして、現代のウェブアプリケーションにおいて重要な役割を果たしています。

OpenID Connectの利点

OpenID Connectの最大の利点は、セキュアな認証とユーザー情報の共有を実現できる点です。このプロトコルは、OAuth 2.0を基盤としているため、認証と認可の両方を効率的に扱うことができます。特に、シングルサインオン(SSO)を実現するための仕組みとして広く利用されており、ユーザーは複数のサービスに同じ認証情報でログインできるため、利便性が大幅に向上します。

また、OpenID Connectは、ユーザーのアイデンティティ情報を安全に共有するための標準化された方法を提供します。これにより、サービス提供者はユーザーの認証結果を信頼し、必要な情報を取得することができます。例えば、ソーシャルログインを利用する際に、ユーザーは自分のプロフィール情報をサービスに安全に提供することが可能です。これにより、ユーザー体験が向上し、サービスの利用がスムーズになります。

さらに、OpenID Connectはセキュリティ面でも優れており、トークンを用いた認証や暗号化技術を活用することで、不正アクセスや情報漏洩のリスクを低減します。これにより、ユーザーは安心してサービスを利用できるだけでなく、サービス提供者も信頼性の高い認証システムを構築することができます。

OpenID Connectの使用例

OpenID Connectは、現代のウェブアプリケーションやモバイルアプリケーションにおいて、シングルサインオン(SSO)やユーザー認証を実現するために広く利用されています。例えば、ユーザーが複数のサービスを利用する際に、毎回異なる認証情報を入力する手間を省くことができます。これにより、ユーザー体験が向上し、サービスの利用がスムーズになります。また、ソーシャルログインとしても活用されており、GoogleやFacebookなどの大手プラットフォームが提供する認証機能を利用して、ユーザーが簡単にログインできる仕組みを提供しています。

さらに、OpenID Connectは、企業内のシングルサインオンシステムとしても利用されています。社員が複数の社内システムにアクセスする際に、一度の認証で全てのシステムにアクセスできるため、セキュリティと利便性が向上します。また、ユーザー情報の共有にも適しており、認証プロバイダーから取得したユーザーのプロフィール情報を、サービス提供者が安全に利用することが可能です。これにより、ユーザーは新たに情報を入力する手間を省き、サービス提供者は信頼できる情報を基にサービスを提供できます。

OpenID Connectの利用例は多岐にわたり、セキュリティと利便性を両立した認証方法として、多くのサービスで採用されています。特に、OAuth 2.0と組み合わせることで、認証と認可の両方を効率的に管理できる点が大きな特徴です。これにより、ユーザーは安全かつ快適な体験を享受できるようになります。

OpenID ConnectとOAuth 2.0の違い

OpenID ConnectとOAuth 2.0は、どちらも認証や認可に関連するプロトコルですが、その目的と機能には明確な違いがあります。OAuth 2.0は、主にリソースへのアクセス権限を管理するためのプロトコルです。例えば、ユーザーが特定のアプリケーションに対して、自分のGoogleドライブやFacebookの写真にアクセスする権限を付与する際に使用されます。OAuth 2.0は、アクセストークンを発行し、リソースへのアクセスを制御しますが、ユーザーのアイデンティティを直接確認する機能は提供しません。

一方、OpenID Connectは、OAuth 2.0を基盤として構築されており、ユーザーの認証を主な目的としています。OpenID Connectは、IDトークンと呼ばれる特別なトークンを発行し、これによってユーザーのアイデンティティを確認します。このプロトコルは、シングルサインオン(SSO)やユーザー情報の共有を実現するために広く利用されています。OpenID Connectは、OAuth 2.0の機能を拡張し、認証と認可の両方をサポートすることで、より包括的なセキュリティソリューションを提供します。

簡単に言えば、OAuth 2.0は「何をアクセスできるか」を管理し、OpenID Connectは「誰がアクセスしているか」を確認するためのプロトコルです。この違いにより、OpenID Connectは、セキュアな認証とユーザー情報の共有を実現し、OAuth 2.0と組み合わせることで、より強力なセキュリティフレームワークを構築することができます。

まとめ

OpenID Connectは、OAuth 2.0を基盤としたID連携のための標準プロトコルです。このプロトコルは、ユーザーの認証や情報共有を安全に実現するために設計されており、シングルサインオン(SSO)やユーザー情報の共有に広く利用されています。OpenID Connectの流れは、ユーザーがサービスにアクセスし、サービスがOpenID Connectプロバイダーに認証要求を送信、プロバイダーが認証を行い、結果をサービスに返すことで完了します。

OpenID Connectの利点は、セキュアな認証やユーザー情報の共有が可能である点です。サービス提供者は認証結果を共有することで、ユーザー情報を安全に取得できます。また、OpenID Connectはソーシャルログインやシングルサインオン、ユーザー情報の共有などに使用されます。OAuthとの違いは、OAuthがリソースのアクセス制御を目的としているのに対し、OpenID Connectはユーザーのアイデンティティ認証を目的としている点です。

このように、OpenID ConnectはOAuth 2.0の機能を拡張し、ユーザーの認証と情報共有をより安全かつ効率的に行うためのプロトコルとして、現代のウェブサービスにおいて重要な役割を果たしています。

よくある質問

OpenID ConnectとOAuth 2.0の違いは何ですか?

OpenID ConnectとOAuth 2.0の主な違いは、認証(Authentication)と認可(Authorization)の目的にあります。OAuth 2.0は、リソースへのアクセス権限を付与するためのプロトコルであり、認可に焦点を当てています。一方、OpenID ConnectはOAuth 2.0を拡張し、ユーザーの認証を行うための仕組みを提供します。具体的には、OpenID ConnectはIDトークンを発行し、ユーザーの身元を確認する機能を追加しています。これにより、OAuth 2.0だけでは実現できなかったシングルサインオン(SSO)やユーザー情報の取得が可能になります。

OpenID ConnectのIDトークンとは何ですか?

IDトークンは、OpenID Connectにおいてユーザーの認証情報を伝えるためのトークンです。このトークンはJSON Web Token(JWT)形式で構成されており、ユーザーの識別子(sub)、発行者(iss)、有効期限(exp)などの情報を含んでいます。IDトークンは、クライアントアプリケーションがユーザーの身元を確認するために使用されます。OAuth 2.0のアクセストークンがリソースへのアクセス権を表すのに対し、IDトークンは認証の結果を表す点が特徴です。これにより、クライアントはユーザーが誰であるかを確実に知ることができます。

OpenID Connectの認証フローにはどのような種類がありますか?

OpenID Connectでは、認証フローとして主に3つのタイプが提供されています。1つ目はAuthorization Code Flowで、最も一般的なフローであり、サーバーサイドアプリケーション向けに設計されています。2つ目はImplicit Flowで、主にブラウザベースのアプリケーションで使用されますが、セキュリティ上の理由から現在は推奨されていません。3つ目はHybrid Flowで、Authorization Code FlowとImplicit Flowの組み合わせであり、特定のユースケースで利用されます。これらのフローは、クライアントの種類やセキュリティ要件に応じて選択されます。

OpenID Connectを利用するメリットは何ですか?

OpenID Connectを利用する主なメリットは、シングルサインオン(SSO)の実現とユーザー情報の安全な取得です。OpenID Connectは、OAuth 2.0の仕組みを基盤としているため、アクセストークンを使ってリソースへのアクセス権を管理しつつ、IDトークンを使ってユーザーの認証を行います。これにより、複数のサービス間でユーザーの認証情報を共有し、シームレスなログイン体験を提供できます。また、OpenID Connectは標準化されたプロトコルであるため、異なるシステム間での相互運用性が高く、セキュリティ面でも信頼性が高いことが特徴です。

コメントを残す

コメントを投稿するにはログインしてください。

関連ブログ記事